در یک حمله سایبری کریپتوجکینگ؛

50 هزار سرور MSSQL و PHPMyAdmin به بدافزار استخراج رمزارز آلوده شد

تاریخ انتشار

شنبه ۱۸ خرداد ۱۳۹۸ ساعت ۲۰:۴۸

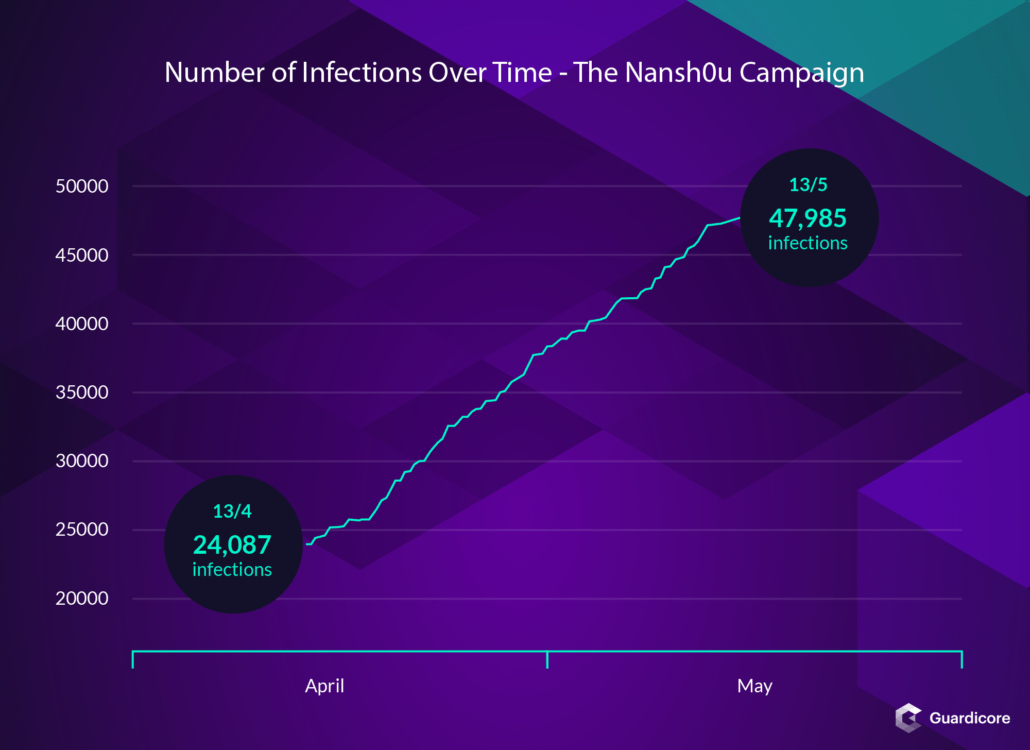

آیتیمن- به گزارش مرکز افتا، به نقل از BleepingComputer، در این عملیات سایبری با عنوان Nansh0u سرورهای مستقر در نقاط مختلف جهان و متعلق به صنایع مختلف هدف قرار گرفته است که بیش از ۷۰۰ قربانی جدید به طور روزانه به آمار آن افزوده میشود.

این عملیات در اوایل ماه آوریل شناسایی شد و آغاز آن به ماه فوریه برمیگردد.

پژوهشگران هنگام بررسی حملات، ۲۰ نسخه مختلف payload مخرب، ۵ سرور حمله و ۶ سرور اتصال مجدد را شناسایی کرده اند.

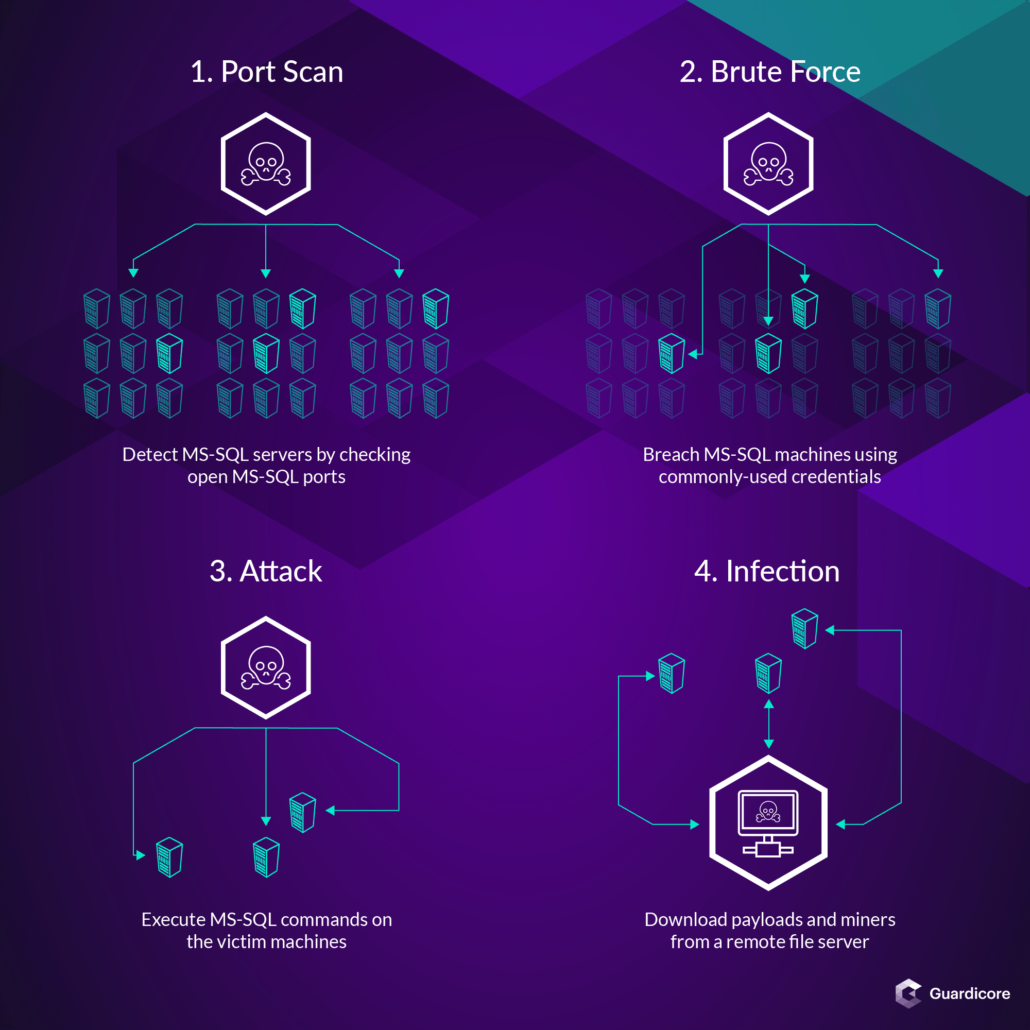

به منظور نفوذ به سرورهای Windows MS-SQL و PHPMyAdmin، مهاجمین از مجموعهای از ابزارها از جمله یک اسکنر پورت، یک ابزار جستجوی فراگیر (brute-force) برای MS-SQL و یک ماژول اجرای از راه دور استفاده میکنند. ابزار اسکنر پورت، سرورهای MS-SQL را از طریق بررسی پورتهای باز MS-SQL شناسایی میکند و سپس ابزار جستجوی فراگیر با بهرهگیری از هزاران نامکاربری و گذرواژه متداول و پر استفاده، برای وارد شدن به سرور تلاش میکند.

چگونگی روند حمله

پس از نفوذ به سرور، اپراتورهای عملیات Nansh۰u آنها را با ۲۰ نسخه مختلف payload مخرب آلوده میکنند. این کار با استفاده از یک اسکریپت MS-SQL انجام میشود. این اسکریپت payloadها را در سیستم آلوده دانلود و نصب میکند. برای نصب payloadها، از یک آسیبپذیری افزایش سطح دسترسی با شناسه CVE-۲۰۱۴-۴۱۱۳ استفاده شده است.

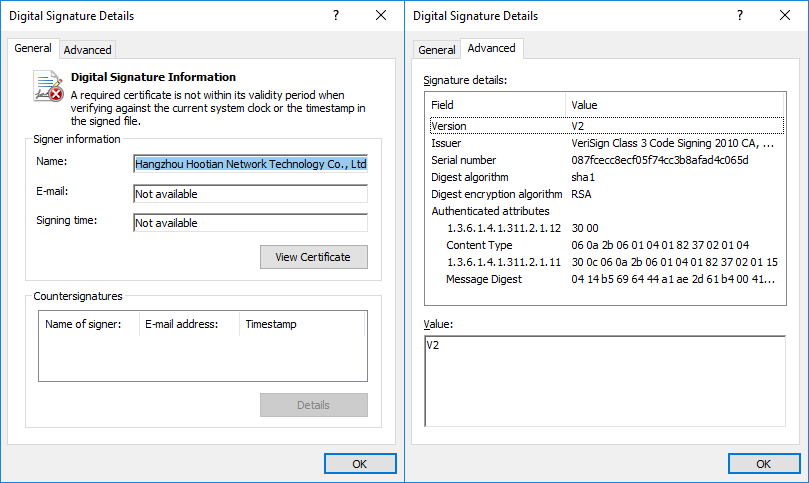

امضای دیجیتال درایور نوع کرنل

بدافزارهای منتقل شده دارای قابلیتهای زیر هستند:

• اجرای کاوشگر رمزارز

• ایجاد پایداری در سیستم از طریق دستکاری کلیدهای رجیستری

• محافظت از فرایند کاوش رمزارز توسط یک روتکیت نوع کرنل

• نظارت بر تداوم کاوشگر

بیشتر payloadهای منتقلشده یک درایور نوع کرنل مبهمسازی شده با یک نام تصادفی نیز منتقل میکنند. این درایورها که فرایند جلوگیری توسط موتورهای ضدویروس را دور میزنند، به منظور محافظت از فرایند کاوش رمزارز و جلوگیری از توقف آنها طراحی شدهاند.

نشانههای آلودگی (IoC) این عملیات:

هشها:

• ۶۸۵f۱cbd۴af۳۰a۱d۰c۲۵f۲۵۲d۳۹۹a۶۶۶ xfa۳BEB.tmp

• c۵c۹۹۹۸۸۷۲۸c۵۵۰۲۸۲ae۷۶۲۷۰b۶۴۹ea۱ DesktopLayer.exe

• ۷۰۸۵۷e۰۲d۶۰c۶۶e۲۷a۱۷۳f۸f۲۹۲۷۷۴f۱ apexp.exe

• ۶۸۸۶۲۴۳۸fae۴c۹۳۷۱۰۷۹۹۹ff۹d۸ff۷۰۹ apexp۲۰۱۲.exe

• ۳ccb۰۴۷b۶۳۱ed۶cab۳۴ef۱۱ccf۴۳e۴۷f sisr۸Aj.sys

• ۱f۹۰۰۷fbf۶a۳۷۷۸۱f۷۸۸۰c۱۰fc۵۷a۲۷۷ dllhot.exe

• ۵۸۹۹fde۳۳dc۷cf۳۵۴۷۷b۹۹۸c۷۱۴۴۵۴eb dllhot.exe

• ۱ad۸d۰۵۹۴f۹baffe۳۳۲ccfefb۲۵۴۷۵df apexd.exe

• ۱۸۷۳۹۴۴ee۰۲b۹e۶۸af۲d۴۹۹۷da۵e۵۴۲۶ avast.exe

• e۶b۹۰۵۴۷۵۹e۴d۲d۱۰fcf۴۲d۴۷d۹e۹۲۲۱ avast.exe

• ۱۷۷۰c۹bf۴a۴۱c۵۱۱۵۴۲۵d۷۶df۰۵۲b۶a۲ killtrtl.exe

• ۲d۷۴۰۷۸۹efd۷f۱۶bff۴۲۶۵۱ae۶۹b۰۸۹۳ kvast.exe

• ۸۷۶e۵۰۴b۸ddb۲۳۱d۸eeaefa۲b۹e۳۸۰۹۳ kvast.exe

• e۲۷۴۹۰ae۶debe۳be۲۵۷۹۴b۴dcbaa۸e۲۴ gold.exe

• ۱f۰۶۰۶c۷۲۲۶۹۳c۹۳۰۷ebf۵۲۴c۵۳f۳۳۷۵ kvast.exe

• ۱۹۵۹۴b۷۲fc۱۶۵۳۹a۵۱۲۲۲۱۷e۶e۳bb۱۱۶ avast.exe

• ۶dd۰۲۷۶e۱f۶۶f۶۷۲e۸c۴۲۶c۵۳b۳۱۲۵a۵ rock.exe

• ۸۲e۵۵۱۷۷fa۳۷a۳۴dca۱۳۷۵d۵۴۲c۰۶ac۰ rock.exe

• ۷c۴b۱ebba۵۰۷bc۲d۰۰۸۵۲۷۸d۲۸a۸۹۹b۲ rocks.exe

• c۰۶c۳a۷۹f۷۰bfd۵۴۷۴bab۸a۱۳acdb۸۷e rocks.exe

• ۸ca۹۲۷۲۲۶۴۱c۷۳۷۵۸e۵a۷۶۲۰۳۳e۰۹b۱۱ lt.exe

• ۹۸۸۷d۹۵۹۷۳ac۸۹c۸۰۲۵۷۱c۲bbd۳۴۶cbf canlang.exe

• ۲۵۲d۱۷۲۱۳۳۵۱۰۸cdc۶۴۳d۳۶c۴۰d۴eaf۶ lolcn.exe

• b۹۱۶۱d۰۷b۴۹۵۴d۰۷۱ae۰f۲۶c۸۱e۵۶۸۰۷ lolcn.exe

• ۳۴۲۵fc۴d۶۰a۷۴۰۱c۹۳۴c۷۳a۱۲a۳۰۷۴۲b lcn.exe

• ۹۳۶۱۰bed۲e۱۵e۲۱۶۷a۶۷c۰e۱۸fee۷e۰۸ lcn.exe

• b۷۹f۷a۷۹۴۷cb۷e۹ea۱f۰d۷۶۴۸e۷۶۵cee tl.exe

• df۴bacb۰۶۴a۴۶۶۸e۴۴۴fd۶۷۵۸۵ea۱d۸۲ tls.exe

۱۰۲,۱۶۵.۵۱.۸۰

۱۰۲,۱۶۵.۵۱.۱۰۶

۱۱۱,۶۷.۲۰۶.۸۷

۱۱۲,۸۵.۴۲.۱۵۸

۱۱۴,۱۱۵.۱۶۴.۲۱۱

۱۱۹,۱۳۱.۲۰۹.۱۸۶

۱۰۷,۱۷۳.۲۱.۱۴۶

۱۰۷,۱۷۳.۲۱.۲۳۹

مرجع : مرکز افتا