تروجان جدیدی با نام SectopRAT در حال انتشار است این بدافزار با اجرای یک دسکتاپ مخفی صفحات فراخوانی شده در مرورگر دستگاه را در اختیار میگیرد.

آیتیمن- به گزارش مرکز افتا،

به نقل از پایگاه اینترنتی ZDNet، این بدافزار که اولین بار در ۲۴ آبان ماه گروه MalwareHunterTeam از انتشار آن خبر داد با زبان برنامهنویسی #C نوشته شده است. تاریخ کامپایل نمونه مورد بررسی توسط MalwareHunterTeam به دو روز قبل از آن، یعنی ۲۲ آبان باز میگردد. این نمونه توسط Sectigo RSA امضا شده و آیکن آن برگرفته از نشان نرمافزار Flash گزارش شده است.

نمونهای دیگر از SectopRAT که شرکت جیدیتا به آن پرداخته در ۲۳ آبان کامپایل شده و بر خلاف نمونه MalwareHunterTeam، فاقد هر گونه امضاست. نشان نمونه دوم نیز تصویری شبیه یک فلاپی قرمز رنگ گزارش شده است.

هر دوی این نمونهها داری عملکرد تروجان دسترسی از راه دور (Remote Access Trojan) بوده و با ایجاد یک دسکتاپ مخفی اقدام به اجرای مرورگر مورد نظر خود با دسترسی کامل میکند.

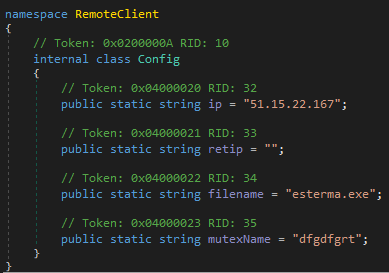

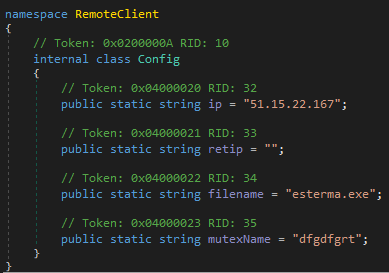

SectopRAT شامل کلاسی (Class) با نام RemoteClient.Config است که در آن چهار متغیر با نامهای IP، retip، filename و mutexName قابل پیکربندی است. متغیر IP در کلاس مذکور به نشانی سرور فرماندهی (C۲) بدافزار اشاره دارد؛ متغیر retip نیز با هدف معرفی نشانی IP سرور فرماندهی جدید طراحی شده و از طریق فرمان setIP مقداردهی میشود. دو متغیر دیگر (filenme و mutexName) گر چه مقداردهی شدهاند اما در جریان اجرای بدافزار از آنها استفاده نمیشود.

بدافزار نسخهای از خود را با نام spoolsvc.exe در مسیر LOCALAPPDATA%Microsoft% کپی کرده و در ادامه با ایجاد یک کلید در مسیر زیر در محضرخانه (Registry) و اشاره به فایل مذکور خود را بر روی دستگاه قربانی ماندگار میکند.

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionRunSFddg

دلیل انتخاب نام spoolsvc گمراه کردن کاربر به جهت شباهت نزدیک آن به پروسه معتبر spoolsv.exe (سرویس Print Spooler Service) است.

بهمحض برقراری ارتباط با سرور فرماندهی، تروجان، فرامینی به منظور برقرای یک نشست (Session) دسکتاپ فعال یا ایجاد دسکتاپی دوم (با نام sdfsddfg) اجرا میشود. برای مثال، با استفاده از فرمان Init browser یک نشست مرورگر از طریق دسکتاپ دوم راهاندازی میشود.

این بدافزار توانایی اجرای هر کدام از مرورگرهای Chrome، Firefox و Internet Explorer را داراست. همچنین قادر است تا تنظیمات مرورگر را تغییر داده و تنظیمات امنیتی آن را بهنحوی مورد دستدرازی قرار دهد که موجب کاهش کنترلهای آنها شود. با این حال، مسیرهایی که در کد بدافزار به فایل مرورگرها اشاره میکنند عباراتی ثابت و نه متغیرهای موسوم به محیطی (Environment Variable) هستند و بنابراین اگر مرورگر در مسیری غیرپیشفرض نصب شده باشد عملاً بدافزار در اجرای آن ناکام میماند.

از دیگر تواناییهای این بدافزار ارسال اطلاعاتی همچون عنوان سیستم عامل، دادههای پردازشگر، اطلاعات ذخیره شده در سطح هسته سیستم عامل و متغیرهای مورد استفاده در حافظه RAM است.

SectopRAT با استفاده از ConfuserEx که ابزاری کد باز (Open-Source) برای حفاظت از کدهای توسعه داده شده در بستر NET. است مبهمسازی (Obfuscate) شده است.

در این بدافزار فرمانی با نام Get codec info لحاظ شده که در نمونههای مورد بررسی اقدامی توسط آن صورت نمیپذیرد. یافتهای که سبب شده محققان را به این باور برساند که SectopRAT همچنان در حال توسعه بوده و نسخه نهایی آن هنوز عرضه نشده است.

صرفنظر از اشکالات ناشیانهای نظیر عدم بکارگیری متغیرهای محیطی در شناسایی مسیر مرورگرها، ساخت دسکتاپ دوم و تغییر فایلهای تنظیمات مرورگر از حرفهای بودن نویسنده یا نویسندگان این بدافزار حکایت دارد. موضوعی که فرضیه آزمایشی بودن دو نمونه شناسایی شده اخیر را تقویت میکند.

نشانههای آلودگی (IoC) مربوط به بدافزار SectopRAT را میتوانید در

این آدرس مطالعه کنید.

دریافت لینک صفحه با کد QR

دریافت لینک صفحه با کد QR