حملات گسترده باجافزاری، کاوش رمزارز و سرقت اطلاعات از طریق پروتکل دسترسی از راه دور ویندوز

مجرمان سایبری با هدف نفوذ به شبکه سازمانها، در حال انتقال بدافزار از طریق پروتکل دسترسی از راه دور به دسکتاپ (RDP)، بدون باقی گذاشتن ردپا در سیستم هدف هستند. در این روش کاوشگرهای رمزارزها، بدافزارهای سارق اطلاعات و باجافزارها، از طریق یک اتصال از راه دور در حافظه موقت (RAM) اجرا میشوند.

آیتیمن- به گزارش مرکز افتا،

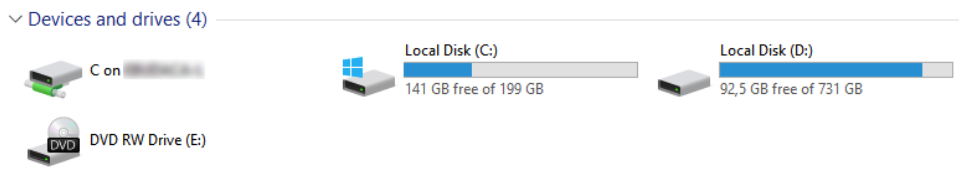

به نقل از وبسایت BleepingComputer، مهاجم در این رویکرد از یک ویژگی خاص در سرویس دسترسی از راه دور به دسکتاپ(RDP) بهره میبرد. این ویژگی به کلاینت اجازه میدهد تا درایوهای ذخیرهسازی محلی را به همراه دسترسیهای خواندن و نوشتن با یک سرور ترمینال به اشتراک بگذارد.

دسترسی به منابعی که با این شیوه به اشتراک گذاشته میشوند از طریق RDP امکانپذیر است و بدلیل اینکه برنامهها در حافظه اجرا میشوند هیچ اثری در هارددیسک سیستم کلاینت باقی نمیماند. زمانی که نشست RDP متوقف شود، فرآیندهای پردازشی مرتبط و حافظه نیز آزاد میشوند.

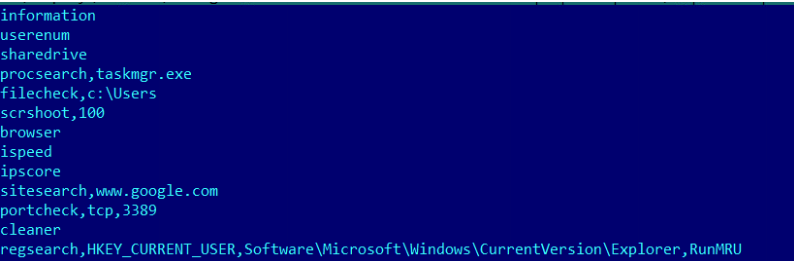

تحلیلگرهای بدافزار در لابراتوار امنیتی Bitdefender گروهی از مجرمان سایبری را شناسایی کردهاند که در حال سوء استفاده از این روش هستند. آنها چندین بدافزار با گونههای متنوع را به همراه مولفهای با نام worker.exe که دستورالعمل خود را از مهاجم دریافت میکند، منتقل میکنند. مولفه worker.exe ابزاری است که بدلیل قابلیتهای جاسوسی خود، توسط چندین بازیگر تهدید استفاده میشود.

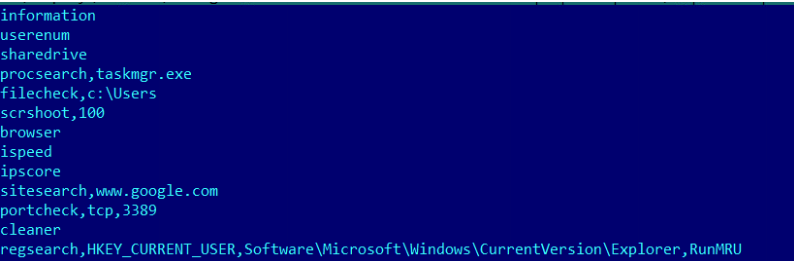

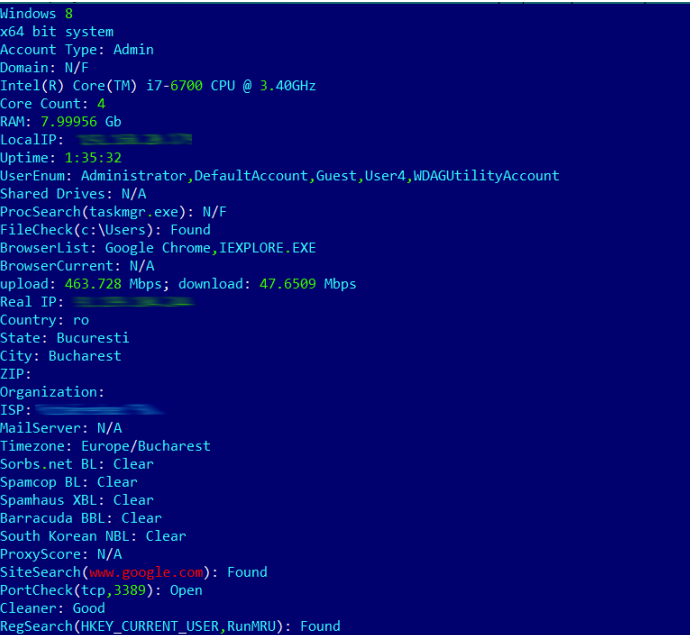

از جمله اطلاعاتی که این مؤلفه میتواند از یک سیستم جمعآوری کند موارد زیر است:

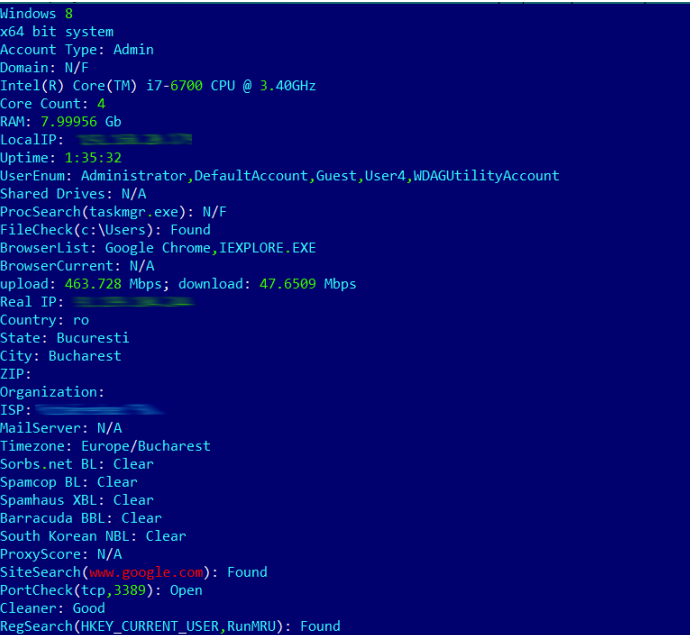

• اطلاعات سیستم: معماری ، مدل پردازنده، تعداد هسته، اندازه حافظه داخلی، نسخه ویندوز

• نام دامنه، سطح دسترسی کاربر وارد شده، لیست کاربران موجود در دستگاه

• آدرس IP محلی، بارگذاری و سرعت دانلود و آپلود، اطلاعات IP عمومی

• مرورگر پیشفرض، وضعیت پورتهای خاص روی میزبان، بررسی سرورهای در حال اجرا و وضعیت گوش دادن به پورت آنها، ورودیهای خاص در کش DNS (عمدتاً در صورت اتصال به یک دامنه خاص)

• بررسی وضعیت اجرای برخی از فرایندهای پردازشی، وجود کلیدها و مقادیر خاص در رجیستری

علاوه بر این، مشاهده شده است که worker.exe به سه ابزار سارق اطلاعات کلیپبورد (MicroClip، DelphiStealer و IntelRapid)، دو خانواده باجافزاری (Rapid و Rapid ۲,۰، و Nemty)، چندین کاوشگر رمزارز Monero (همگی مبتنی بر XMRig) و از جولای ۲۰۱۸ به بدافزار سارق اطلاعات AZORult مجهز شده است.

تمام اطلاعات جمعآوری شده از میزبان در یک فایل NFO. قرار داده میشوند که در همان مکان فایل پیکربندی ذخیره میشود. این کار یک روش مناسب برای دور نگه داشتن دادهها از رایانه مورد هدف و دشوارتر کردن فرایند جرمشناسی است.

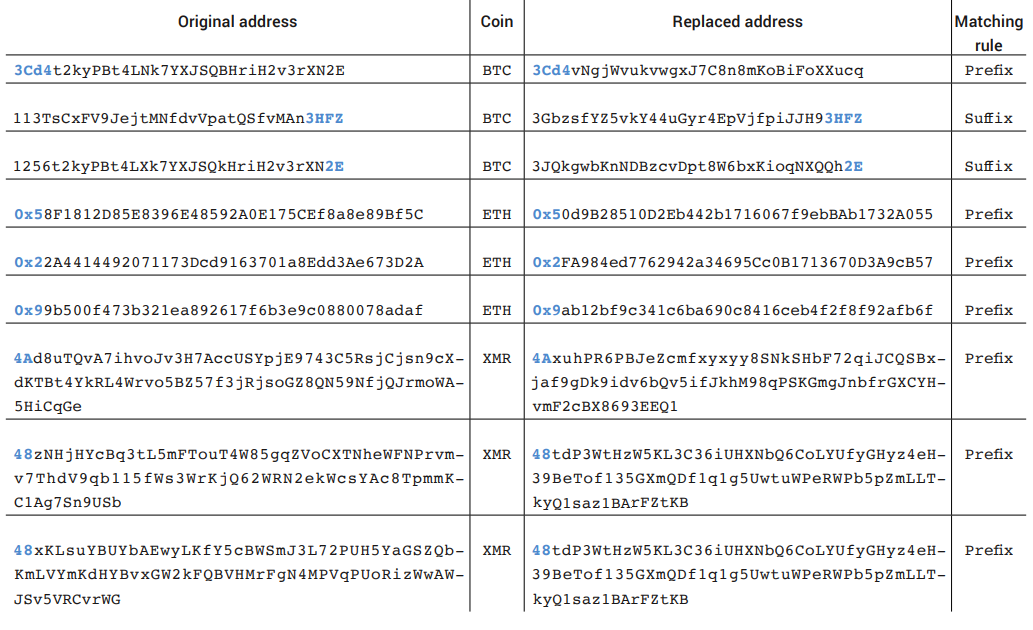

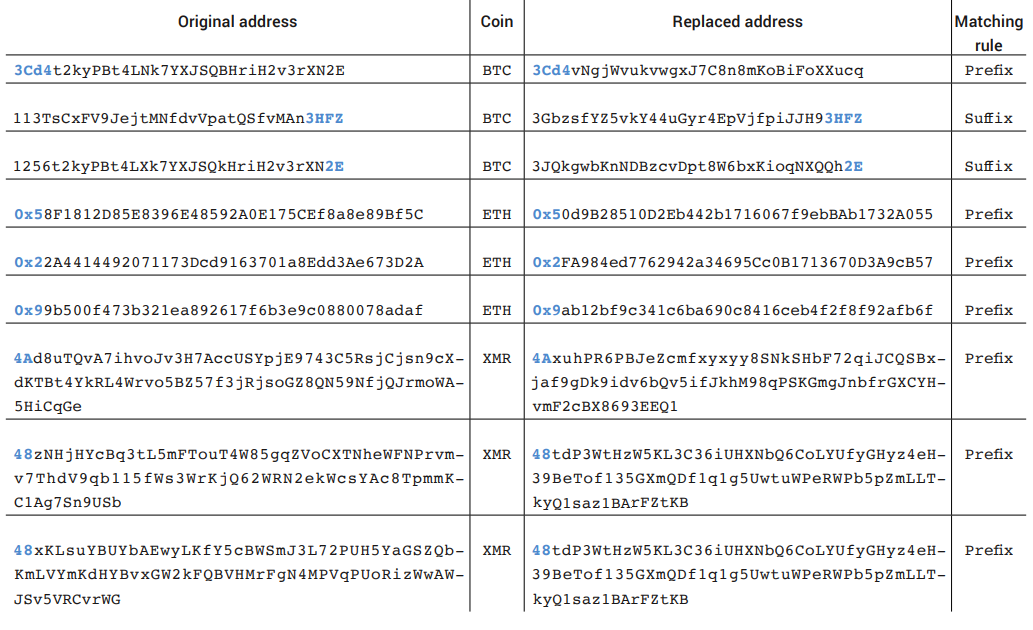

هدف هر سه سارق کلیپبورد شناسایی آدرس کیف پول رمزارز کاربر و جاگزینی آن با کیف پول متعلق به مهاجم است. به این ترتیب، مقصد اصلی تراکنشهای خروجی به کیف پول مهاجم تغییر میکند.

از بین سه بدافزار سارق کلیپبورد، IntelRapid پیشرفتهتر از موارد دیگر است. این بدافزار تعداد بیشتری از کیف پولهای رمزارز (

بیتکوین، Litecoin ،Ethereum ، Monero ،Bitcoin Cash ،Dash ،Ripple ،Dogecoin ،Neo و ZCash) را میتواند شناسایی کند و آنها را با گزینههای مهاجم جایگزین کند.

نقطه نفوذ مهاجمین بطور واضح برای پژوهشگران امنیتی مشخص نشده است اما استفاده از روش جستجوی فراگیر (brute-force) یکی از گزینههای امکانپذیر است.

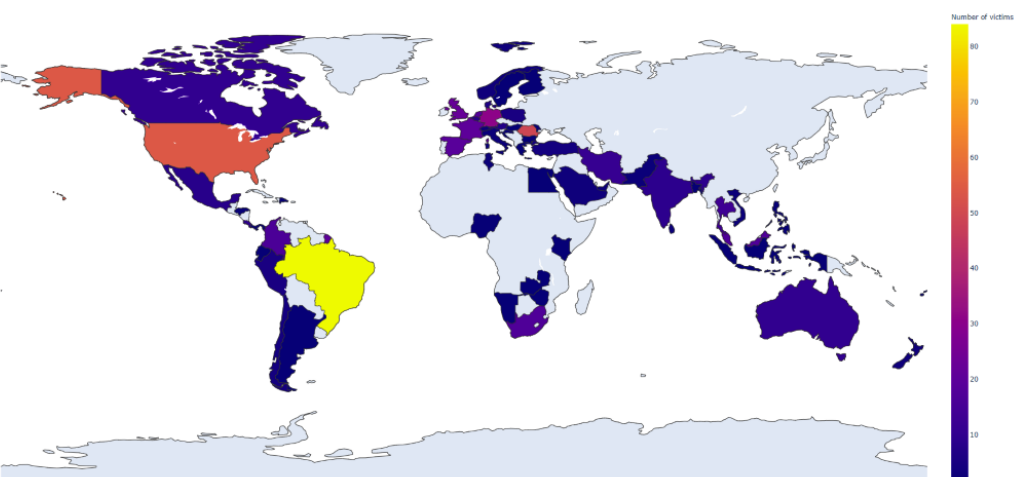

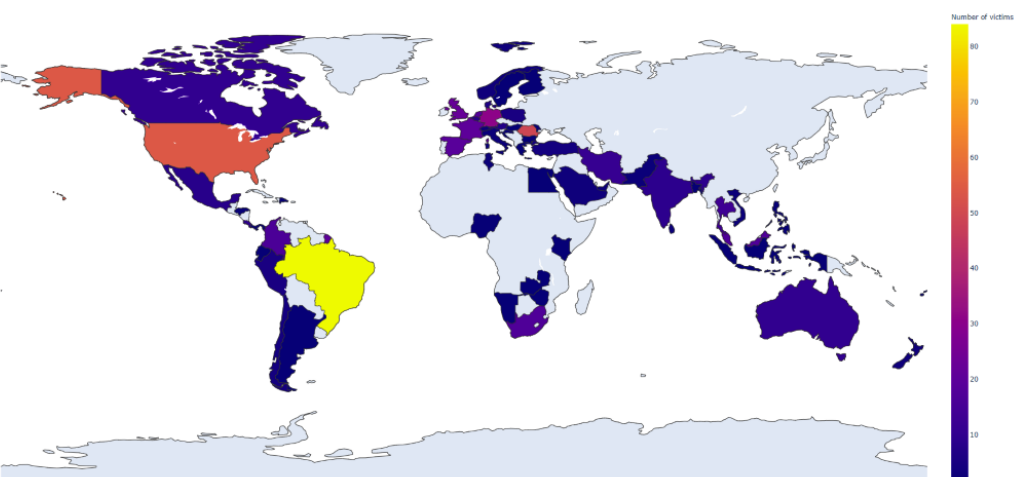

بر اساس گزارش بیتدیفندر، کشورهای زیادی در جهان قربانی این حملات بودهاند که بیشتر قربانیان در کشورهای برزیل، امریکا و رومانی هستند. همانطور که از گسترش قربانیان در سراسر جهان مشاهده میشود، مهاجم این حملات قربانی خاصی را مورد هدف ندارد و تنها به تعداد زیاد آنها اهمیت میدهد.

لینک دانلود متن کامل گزارش بیتدیفندر

به گفته پژوهشگران Bitdefender جلوگیری از این نوع حمله به سادگی انجامپذیر است. کاربران میتوانند با غیرفعال کردن drive redirection از وقوع این حملات پیشگیری کنند.

دریافت لینک صفحه با کد QR

دریافت لینک صفحه با کد QR